IT-Sicherheit: 8 Themen, mit denen Sie sich unbedingt beschäftigen müssen!

Zuletzt aktualisiert am 21. Juni 2019 durch Jürgen Voskuhl

Inhaber kleiner Unternehmen, Freelancer und Vereinsvorstände erfahren in diesem Beitrag, wie Sie Windows-10-Computer sicherer machen, wenn diese nicht mit einem Windows-Server verbunden sind.

Ganz nebenbei erfüllen Sie durch die empfohlenen Maßnahmen auch noch gesetzliche Anforderungen in Bezug auf die IT-Sicherheit in Ihrem Unternehmen oder Verein.

Unterschiedliche Anforderungen von Groß & Klein

In mittleren und großen Unternehmen sind die Computer aller Mitarbeiter über ein Netzwerk mit einem Windows-Server verbunden. Eine IT-Abteilung sorgt für den sicheren Betrieb der unternehmenseigenen Computersysteme. Sicherheitseinstellungen werden dabei zentral von einem Administrator über das sogenannte Active Directory gepflegt.

Im Gegensatz dazu sind in kleineren Unternehmen in der Regel nur wenige Computer vorhanden, unter Umständen sogar nur einer. Diese Computer werden "stand-alone" betrieben, d. h. sie sind nicht mit einem übergeordneten Server verbunden.

Dies hat zur Folge, dass die Sicherheitseinstellungen des betreffenden Computers auf dem Computer selbst gepflegt werden müssen.

Die Inhaber kleiner Unternehmen, Freelancer und Vereine sind zudem auf sich allein gestellt, wenn es um die Umsetzung der durch gesetzliche Grundlagen gestiegenen Anforderungen an die Organisation und den Betrieb der internen IT geht.

Hinzu kommen auch noch die zunehmenden Bedrohungen aus dem Internet (Stichwort "Cyber-Sicherheit").

Insgesamt ist das Sicherstellen der IT-Sicherheit gerade für diese Gruppe also ein mühsames Unterfangen!

Absolute Sicherheit in Bezug auf IT-Systeme gibt es nicht!

Dennoch können und sollten Sie unbedingt(!) einige Maßnahmen durchführen, um die wesentlichen Bedrohungen für die Informationssicherheit in Ihrem Unternehmen oder Ihrem Verein soweit wie möglich zu eliminieren. Zu diesen Bedrohungen gehören:

- Datenverlust

beispielsweise durch Hardware-Defekt, Verlust oder Diebstahl des Computers, Ransomware - Verfälschung von Daten

durch (vorsätzliches oder versehentliches) Überschreiben, ungewollte Verschlüsselung (Ransomware), usw. - Unberechtigter Zugriff auf Daten

durch mangelnden Zugriffsschutz, Virenprogramme (Keylogger)

Welche Vorgehensweise ist sinnvoll?

Aber wie geht man nun am besten vor, um ein Mindestmaß an IT-Sicherheit zu gewährleisten und die entsprechenden gesetzlichen Auflagen zu erfüllen? Einen sehr guten Ansatz dazu bietet der IT-Grundschutz des BSI (Bundesamt für Sicherheit in der Informationstechnik).

Der IT-Grundschutz des BSI ist eine bewährte Methodik, um das Niveau der Informationssicherheit in Unternehmen und Vereinen jeder Größenordnung zu erhöhen.

Eine Einführung in das Thema IT-Grundschutz finden Sie in diesem Beitrag.

Da wir uns in diesem Beitrag auf standalone-betriebene Windows 10 PCs fokussieren, orientieren wir uns im Folgenden an den beiden Bausteinen "SYS.2.1 Allgemeiner Client", beziehungsweise "SYS.2.2.3 Client unter Windows 10" aus dem IT-Grundschutz-Kompendium.

Wir haben die Inhalte zu verschiedenen Themenbereichen zusammengefasst und erläutern Ihnen jeweils die konkret durchzuführenden Maßnahmen. Im einzelnen handelt es sich um folgende Themenbereiche:

- Die richtige Windows-Version und deren Einrichtung

- Zugriffsschutz

- Virenschutz und Co.

- Regelmäßige Updates

- Datensicherung

- Verschlüsselung

- Einsatz von Cloud-Diensten

- Weitere Aspekte der IT-Sicherheit

Make or buy?

Übrigens: Falls es Ihnen zu technisch, zu kompliziert oder zu zeitaufwändig wird: Gerne führen wie die nachfolgend beschriebenen Maßnahmen auf Ihrem System für Sie durch!

Besuchen Sie dazu einfach unsere Website PCsicher.com. Dort erfahren Sie alles weitere und können uns direkt beauftragen. Sie müssen dafür mit Ihrem System und den Sicherungsmedien nicht mal zu uns kommen: per Remote-Desktop-Zugriff lassen sich die meisten Schritte auch aus der Ferne erledigen. Ihr System muss dazu lediglich mit dem Internet verbunden sein.

Themenbereich 1: Die richtige Windows-Version und deren Einrichtung

Für den Unternehmenseinsatz und den Einsatz in Vereinen empfehlen wir in jedem Fall die Pro Version.

Sie bietet gegenüber der Home-Version zusätzliche Leistungsmerkmale, die für den geschäftlichen Einsatz und beim Umgang mit personenbezogenen Daten sinnvoll sind. Dies betrifft beispielsweise die Verschlüsselung von Datenträgern sowie einige Sicherheitsrichtlinien, die sich – im Gegensatz zur Home-Version – mit der Pro-Version administrieren lassen.

Grundsätzlich sollten Sie aus Sicherheitsgründen nur lokale Konten (Offline-Konten) verwenden: die Verwendung eines Microsoft-Kontos erscheint auf den ersten Blick bequem, Microsoft schlägt das auch beim Installieren des Betriebssystems vor.

Allerdings werden hierbei personenbezogene Daten an Microsoft übertragen – was bei einem lokalen Konto nicht der Fall ist.

Um die Übertragung von Daten an Microsoft zu vermeiden, sollten Sie auch die Installation, beziehungsweise Verwendung anderer "Gimmicks" ablehnen, die Ihnen im Rahmen der bei der Windows-Installation vorgeschlagen werden. Hierzu gehört beispielsweise die Verwendung des Standorts, die Spracherkennung Cortana oder die Freihand- und Eingabeerkennung.

Verwenden Sie auf gar keinen Fall die Express-Einstellungen: Microsoft räumt sich damit weitgehende Zugriffsrechte auf Ihre Daten ein!

Themenbereich 2: Zugriffsschutz

Das man ein (sicheres!) Kennwort zum Schutz der auf dem Computer gespeicherten Daten benötigt, sollte sich inzwischen herumgesprochen haben. Aber was ist eigentlich ein "sicheres Kennwort"? Ausführliche Informationen dazu enthält dieser Beitrag.

Stellen Sie in jedem Fall sicher, das jedes vorhandene Benutzerkonto auch über ein Passwort verfügt!

Dies können Sie über eine entsprechende Kennwortrichtlinie festlegen. Mehr dazu hier.

Es versteht sich von selbst, das Sie Ihr Kennwort niemals an eine andere Person weitergeben.

Anmelden via PIN

Mit Windows Hello steht ein neues Anmeldeverfahren zur Verfügung, welches alternativ eine Anmeldung via PIN, also einer (mindestens 4‑stelligen) Ziffern-Kombination erlaubt. Dies stellt kein Sicherheitsproblem dar, da einerseits Windows ein "Durchprobieren" nach dem 4. Versuch wirksam verhindert. Voraussetzung ist natürlich, dass Sie keine Kombinationen wie "0000", "1234" oder Ihr Geburtsdatum verwenden.

Zudem kann die Anmelde-PIN auch länger sein (bis zu 127 Zeichen). Warum also nicht zum Beispiel die PIN der eignene Bankkarte verwenden, aber dabei jede Ziffer doppelt eingeben?

Sie können die Anmeldung via PIN in den Kontoeinstellungen aktivieren. Drücken Sie dazu ⊞Win + I, um die Einstellungen zu öffnen. Wählen Sie daraus Konten und dann links im Menü den Punkt Anmeldeoptionen.

Nachdem Sie die Anmeldung per PIN aktiviert haben, sollten Sie über ein längeres (und damit sichereres) Kennwort nachdenken. Dieses benötigen Sie fortan ohnehin nur noch recht selten. Am besten notieren Sie sich dieses lange Kennwort und bewahren es an einem sicheren Ort auf.

Weitere Anmeldemethoden

Sofern sie ein neueres Gerät verwenden, unterstützt Windows Hello auf diesem möglicherweise auch weitere Anmeldeoptionen, zum Beispiel biometrische Verfahren (Anmeldung per Fingerabdruck oder Gesichtserkennung).

Ebenso ist eine Anmeldung per Token, also einem Hardware-Schlüssel, möglich. Verfügt Ihr Computer über einen NFC-Chip, müssen Sie das Token nicht einmal physikalisch mit Ihrem Computer verbinden.

Gerne beraten wir Sie ausführlich zu diesem Thema, wenn Sie uns jetzt kontaktieren.

Nutzer statt Administrator?

Bei Vereinen, Freelancern und kleineren Unternehmen gibt es häufig nur eine Person, die einen Computer nutzt. Da ist es natürlich bequem, wenn das normalerweise verwendete Benutzerkonto über Administrator-Berechtigungen verfügt – was auch die Windows-Standardeinstellung ist: Um erhöhte Rechte zu erlangen (zum Beispiel, um ein Programm zu installieren), reicht in diesem Fall ein simpler Klick auf „Ja“.

Andererseits stellt dies aber auch eine Gefahr dar, wenn der Benutzer nicht versiert im Umgang mit Windows ist. In diesem Fall empfehlen wir – quasi zum Selbstschutz – immer die Einrichtung eines separaten Benutzerkontos mit normalen Rechten, mit dem dann normalerweise gearbeitet wird. In diesem Fall ist bei Vorgängen, die Administrator-Berechtigungen erfordern, die Eingabe eines Kennworts erforderlich. Das macht die Bedienung in solchen Fällen zwar etwas umständlicher. Andererseits verschafft einem das einige Sekunden mehr Zeit, um darüber nachzudenken, ob man den aktuellen Vorgang wirklich ausführen möchte.

Beim Verlassen des Arbeitsplatzes abmelden

Besteht die Möglichkeit, das eine andere Person Zugriff auf Ihren Computer erlangt, wenn Sie Ihren Arbeitsplatz verlassen? Dann müssen Sie Ihren PC sperren, sodass er nur mit dem eingerichteten Passwort entsperrt werden kann! Drücken Sie hierzu die Tastenkombination ⊞Win + L.

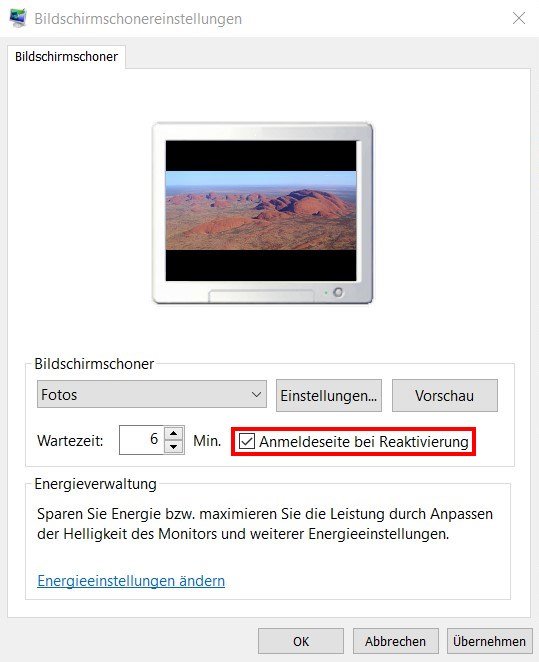

Erneute Anmeldung nach Bildschirmschoner und Standby erzwingen

Um den Zugriffsschutz weiter zu optimieren, ist es sinnvoll, das Ihr Computer Sie auch nach dem Aufwachen aus einem Energiesparmodus sowie beim Deaktivieren des Bildschirmschoners zu einer erneuten Anmeldung auffordert.

Die entsprechende Einstellung nehmen Sie ebenfalls in den bereits beschriebenen Anmeldeoptionen vor (Dropdown-Feld Wann soll Windows nach Abwesenheit eine erneute Anmeldung anfordern auf den Wert Beenden des Stromsparmodus auf dem PC setzen), beziehungsweise in den Einstellungen für den Bildschirmschoner:

Aktivieren Sie dort das Optionsfeld Anmeldeseite bei Reaktivierung. Stellen Sie im Eingabefeld links daneben auch gleich die Wartezeit ein, nach der sich der Bildschrimschoner aktivieren soll.

Um das Fenster mit den Bildschirmschonereinstellungen zu öffnen, verwenden Sie am einfachsten die Windows-Suche (das Eingabefeld unten links) und tippen Sie dort den Begriff Bild ein. Daraufhin sollte das darüber befindliche Menü bereits den Eintrag Bildschirmschoner ändern enthalten.

Computer automatisch bei Nichtbenutzung sperren

Wie Sie die automatische Sperre über den Bildschirmschoner einrichten, haben wir Ihnen bereits im vorangehenden Abschnitt erläutert.

Wenn Sie den Bildschirmschoner nicht verwenden möchten, können Sie die Wartezeit auch in den Energieeinstellungen vornehmen: Drücken Sie dazu ⊞Win + I, um die Einstellungen zu öffnen. Wählen Sie daraus System und dann links im Menü den Punkt Netzbetrieb und Energiesparen. Energieeinstellungen ein. Dort können Sie nun die Zeit einstellen (zum Beispiel zwei Minuten), nach denen der Bildschirm ausgeschaltet wird. Vergessen Sie nicht, die Einstellung sowohl für den Akkumodus als auch für den Netzbetrieb vorzunehmen.

Zugangsdaten für Online-Dienste

Sicher wissen Sie bereits, dass Sie für jede Anwendung und jeden genutzten Online-Dienst ein eigenes, sicheres Passwort verwenden sollten.

Wir raten grundsätzlich vom Speichern der entsprechenden Zugangsdaten im Web-Browser ab. Verwenden Sie besser eine für diesen Zweck geeignete Software, einen sogenannten Passwortmanager. Einen entsprechenden Überblick halten wir hier für Sie bereit.

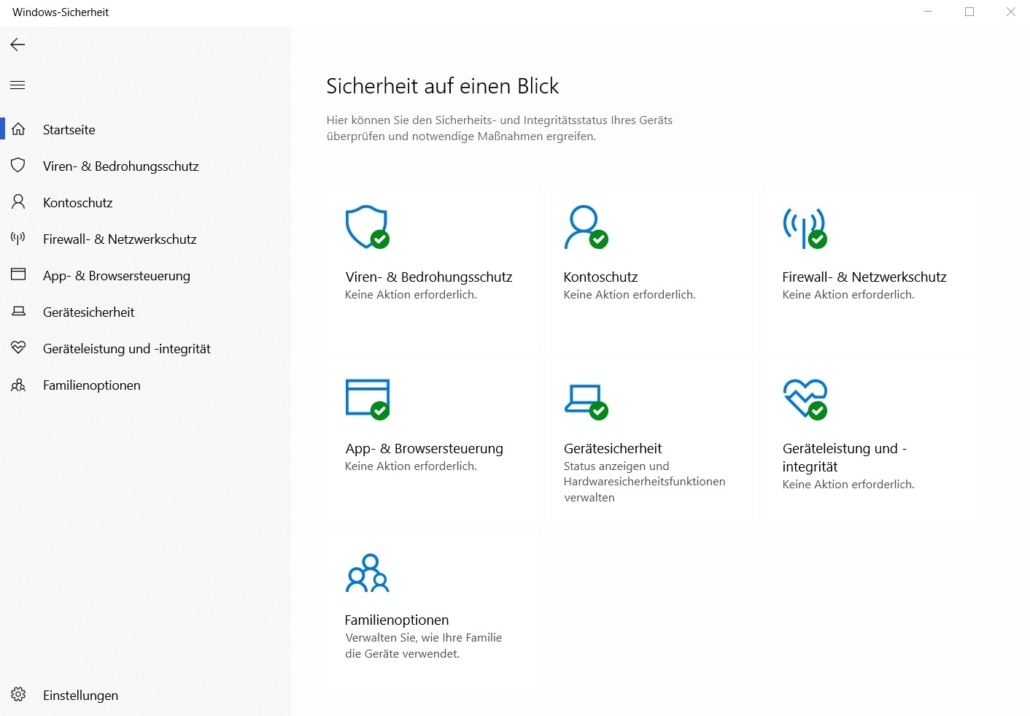

Themenbereich 3: Virenschutz und Co.

In Bezug auf den Schutz vor Viren steht das im Lieferumfang von Windows enthaltene Virenschutzprogramm Defender inzwischen anderen kommerziellen Lösungen in nichts nach, vgl. hier.

Die Administration erfolgt – ebenso wie für einige andere Windows-Sicherheitsfeatures – zentral über das Windows Defender Sicherheitscenter:

Um das Windows Defender Sicherheitscenter zu öffnen, klicken Sie rechts unten im Infobereich auf den Pfeil nach oben und dann auf das Schild-Symbol.

Sofern die verschiedenen Symbole mit einem Haken in einem grünen Kreis versehen sind, besteht kein akuter Handlungsbedarf. Andernfalls erläutert Windows Ihnen, was das Problem ist und schlägt geeignete Maßnahmen vor.

PUA-Schutz: Schutz vor potentiell unerwünschten Anwendungen

Nicht alle Einstellungen von Windows Defender lassen sich jedoch über die Oberfläche vornehmen. Dazu gehört beispielsweise der Schutz vor potenziell unerwünschten Applikationen (PUA). Das sind Programme, die zwar keine Schadfunktion im eigentlichen Sinne besitzen, aber etwa durch Werbeeinblendungen stören. Um den PUA-Schutz zu aktivieren, müssen Sie eine Powershell mit administrativen Rechten starten und diese Befehlszeile ausführen:

Set-MpPreference -PUAProtection Enabled

Smartscreen-Filter

Der SmartScreen-Filter ist prinzipiell eine sinnvolle Funktion, um sich vor gefährlichen Internetinhalten zu schützen, konkret vor Phishing-Webseiten sowie der Installation von Malware. Allerdings werden bei der Nutzung des SmartScreen-Filters alle aufgerufenen URLs an Microsoft übermittelt (zum Abgleich mit der Microsoft-Datenbank). Zunächst müssen Sie also entscheiden, ob Sie dies wollen oder nicht.

Der SmartScreen-Filter greift von Haus aus in vier Anwendungen ein:

- Windows Store

- Internet Explorer

- EDGE Browser

- Windows Datei-Explorer

Wenn Sie den SmartScreen-Filter deaktivieren wollen, müssen Sie entsprechende Änderungen in allen vier Bereichen vornehmen.

Was aber, wenn Sie den SmartScreen-Filter verwenden, allerdings mit einem anderen Browser (wie zum Beispiel Chrome oder FireFox) arbeiten möchten? Das ist grundsätzlich möglich, lässt sich allerdings wieder mal nicht über die Windows-Oberfläche administrieren.

Starten Sie in diesem Fall wieder eine Powershell mit administrativen Rechten und führen Sie den folgenden Befehl aus:

Set-MpPreference -EnableNetworkProtection Enabled

Themenbereich 4: Regelmäßige Updates

Aktuelle Software trägt maßgeblich zur Verbesserung der IT-Sicherheit bei. Soweit es das Betriebssystem betrifft, müssen Sie sich bei einem Standalone-System nicht um Updates kümmern: Das besorgt Windows bereits selbst. Das gilt ebenso für die Virendefinitionen für Windows Defender, dem in Windows 10 enthaltenen Virenschutzprogramm.

In den Update-Einstellungen lässt sich außerdem festlegen, dass Updates für andere Microsoft-Produkte (zum Beispiel Microsoft Office) ebenfalls bereitgestellt werden. Wir empfehlen diese Option auf jeden Fall zu überprüfen. Gehen Sie dazu wieder über das Einstellungsmenü (⊞Win + I). Wählen Sie dort Update und Sicherheit => Windows Update und dort die letzte Option Erweiterte Optionen. Der Schieber bei Updates für andere Microsoft-Produkte bereitstellen, wenn Windows Update ausgeführt wird, sollte auf Ein stehen.

Viele andere Anwendungsprogramme stellen heute integrierte Update-Routinen bereit. Sie werden also über bereitstehende Updates informiert. Wir empfehlen Ihnen unbedingt, diese Updates auch regelmäßig herunterzuladen und zu installieren!

Verlassen Sie sich keinesfalls darauf, das ein derartiger Update-Mechanismus für jede von Ihnen genutzte Anwendung "schon vorhanden sein wird"! Prüfen Sie stattdessen für jede Anwendung, wie die Aktualisierung erfolgt.

Themenbereich 5: Datensicherung

Zur Vermeidung von Datenverlusten ist eine regelmäßige Datensicherung zwingend erforderlich. Erstellen Sie zu diesem Zweck zunächst ein Datensicherungskonzept, in welchem Sie festgelegen, wie, wann und wohin welche Daten gesichert werden.

Hinsichtlich eines Backups sollten Unternehmen unbedingt die 3–2‑1-Regel beherzigen: Drei Kopien auf zwei Datenträgern, davon einer außer Haus.

Darüber hinaus empfehlen wir die Aktivierung des Dateiversionsverlaufs auf einem weiteren Datenträger, der stets mit dem betreffenden Computer verbunden bleibt.

Dieser Beitrag von uns hilft Ihnen bei der Erstellung des Datensicherungskonzepts.

In unserem Ratgeber Speichermedien erfahren Sie alles über die für Ihren Anwendungsfall geeigneten Festplatten, Speicher-Sticks und NAS-Systeme.

Themenbereich 6: Verschlüsselung

Wenn vertrauliche Informationen auf Ihrem Computer gespeichert werden, sollten mindestens die schutzbedürftigen Dateien (besser die gesamte Festplatte) verschlüsselt werden.

Nutzer der Pro-Version des Windows-Betriebssystems verwenden dazu das enthaltene Verschlüsselungstool BitLocker. Alternativ kann auch das kostenfreie Tool VeraCrypt eingesetzt werden.

Einzelheiten zum Thema Verschlüsselung halten wir in diesem Beitrag für Sie bereit. Einen Überblick über Verschlüsselungverfahren für verschiedene Anwendungsfälle finden Sie hier.

Beachten Sie unbedingt, das nicht nur interne Datenträger verschlüsselt werden sollten, sondern auch alle externen Laufwerke, beispielsweise USB-Sticks und Sicherungs-Festplatten!

Themenbereich 7: Einsatz von Cloud-Diensten

Windows 10-basierte Geräte sind bereits im Auslieferungszustand eng mit den Cloud-Diensten des Herstellers Microsoft verzahnt.

Bitte überlegen Sie genau, welche Cloud-Dienste Sie nutzen wollen und sorgen Sie in jedem Fall dafür, dass Ihre Daten dort ausschließlich verschlüsselt gespeichert werden. Dies können Sie problemlos mit entsprechenden Zusatztools erreichen.

In unserem Ratgeber Verschlüsselung erläutern wir Ihnen genau, warum die Verschlüsselung von Daten, die in der Cloud gespeichert werden, so wichtig ist. Außerdem erfahren Sie darin, welche Varianten und welche Anbieter es gibt.

Themenbereich 8: Weitere Aspekte für Ihre IT-Sicherheit

Datenschutz / Übertragung von Telemetriedaten

Dies ist unter Windows 10 ist ein heikles Thema. Die meisten Optionen lassen sich deaktivieren. Wählen Sie dazu im Einstellungsmenü (⊞Win + I) den Punkt Datenschutz und deaktivieren Sie alle Optionen in der Rubrik Windows-Berechtigungen.

Beim Unterpunkt Diagnose und Feedback ist dies so nicht möglich: Hier kann nur zwischen den Optionen Standard und Vollständig gewählt werden. Über einen tiefen Eingriff ins System ist das vollständige Unterbinden der Datenübertragung an Microsoft aber dennoch möglich. Bitte sprechen Sie uns bei Bedarf an.

Einsatz des Sprachassistenten Cortana

Cortana nutzt personenbezogene Daten wie z. B. Sprachdaten, Benutzereingaben, Kalender- und Kontaktdaten, Namen von bevorzugten Orten und benutzten Anwendungen.

Da diese an Microsoft übertragen werden, lautet unsere Empfehlung, Cortana zu deaktivieren.

Vorsicht im Umgang mit fremden Geräten!

USB-Sticks, SD-Karten und externe Festplatten sind beliebt, um Unternehmensdaten mitzunehmen (damit daheim daran weitergearbeitet werden kann) oder private Dateien mitzubringen, um diese in der Firma zu bearbeiten. Wir raten unbedingt davon ab!

Viren und andere Malware kann nämlich nicht nur aus dem Internet kommen: Schon das Einstecken eines (infizierten) USB-Sticks reicht aus, um einen vermeintlich sicheren Computer ebenfalls zu infizieren.

Ihre Fragen und Anregungen

Sie möchten etwas anmerken oder haben noch eine Frage? Dann nehmen Sie jetzt Kontakt mit uns auf oder nutzen Sie den Kommentarbereich am Ende der Seite!

Weiterführende Literatur

BSI Bund: Leitfaden zur Basis-Absicherung nach IT-Grundschutz