Phishing: Das Böse lauert immer und überall!

Zuletzt aktualisiert am 7. Oktober 2021 durch Jürgen Voskuhl

Was haben die comdirect, Microsoft, PayPal, Telekom, Amazon und 1&1 gemeinsam? All diese Unternehmen werden für sogenannte Phishing-Kampagnen missbraucht! Dabei geht es den Tätern nur um eins: Ihre Zugangsdaten abzugreifen.

E‑Mails werden aber auch genutzt, um andere Schadsoftware auf Ihrem Computer zu installieren.

Erfahren Sie in diesem umfassenden Beitrag

- Was der Begriff "Phishing" bedeutet

- Wie Phishing funktioniert

- Welche Arten von Schadsoftware per E‑Mail verbreitet werden

- Wie Sie sich vor Phishing schützen können

Leider könnten wir diesen Beitrag derzeit täglich veröffentlichen. Denn täglich berichten Verbraucherschützer, die Polizei oder irgendein Online-Dienst von einer neuen Phishing-Attacke. Aber was sind eigentlich Phishing-Attacken?

Was bedeutet der Begriff Phishing?

Das Kunstwort Phishing setzt sich zusammen aus den Begriffen Passwort und Fishing (englisch für Angeln). In erster Linie geht es dem Übeltäter also darum, von Geschädigten Zugangsdaten zu erbeuten. Wie wir gleich sehen werden, funktioniert dies vor allem durch Täuschung der potenziellen Opfer.

Wie funktioniert Phishing? Was sind die "Zutaten"?

Gemeinsam mit Ihnen verfolgen wir in diesem Abschnitt den Weg einer Phishing-Mail, quasi "von der Geburt bis auf Ihren Rechner". Dabei vergessen wir aber nicht, auch andere Schadsoftware zu betrachten, die per E‑Mail verbreitet wird

Das Malware-Einmaleins

Zunächst benötigt der Phishing-Übeltäter einen sogenannten Keylogger. Allerdings wird per E‑Mail auch andere Schadsoftware ("Malware") verbreitet. Die verschiedenen Kategorien stellen wir Ihnen hier kurz vor:

- Keylogger dienen dazu, Tastatureingaben von Nutzern aufzuzeichnen, um an schützenswerte Daten wie beispielsweise Passwörter oder PINs zu gelangen.

- Mit Ransomware werden Programme und Dateien zunächst verschlüsselt, so das diese nicht mehr benutzbar/zugreifbar sind. Im Anschluss wird dann vom Besitzer des Computers ein Lösegeld erpresst.

- Als Bots bezeichnet man Programme, die selbstständig bestimmte Aktionen ausführen. Ein Gruppe derart infizierter Computer nennt man Botnetz.

Zu den "bestimmten Aktionen" gehören etwa der Versand von Spam-E-Mails oder die Durchführung sogenannter DDoS-Attacken, also Angriffe auf Web-Server und ganze Netzwerke.

Da die Aktivitäten hierbei vom infizierten Rechner ausgehen, bleibt der tatsächliche Verursacher unerkannt. - Ein Remote Access Trojaner (RAT) ist besonders für Unternehmensnetzwerke gefährlich: Sobald diese Schadsoftware installiert und aktiv ist, verfügt der Übeltäter quasi über eine Hintertür ("Backdoor") und kann sich per Fernzugriff im Netzwerk umsehen und andere Rechner fernsteuern.

- Möglicherweise wird auch ein Crypto-Miner installiert. Hierbei handelt es sich um Software, die über umfangreiche Berechnungen Guthaben in einer Crypto-Währung erschafft. Der Schaden entsteht hierbei durch die (meist in nicht unerheblichem Umfang) abgezweigte Rechenleistung: Ein entsprechend infizierter Rechner wird aus Sicht des Anwenders extrem langsam. Der Schaden ist daher insbesondere für Unternehmen immens: Geschäftsprozesse laufen langsamer ab, die Produktivität sinkt also. Es soll auch schon Fälle gegeben haben, in denen das Unternehmen neue Hardware wegen der vermeintlich zu langsamen Computer angeschafft hat.

Viele E‑Mail-Adressen

Ein Übeltäter, der eine Phishing-Kampagne durchführen oder andere Schadsoftware verbreiten möchte, benötigt E‑Mail-Adressen. Und zwar viele. Denn nur ein kleiner Teil erreicht das gewünschte Ziel, nämlich den Computer eines Opfers. In einschlägigen Fachpublikationen ist von wenigen Prozent die Rede.

E‑Mail-Adressen zu beschaffen ist weder teuer, noch schwer.

So erbeuteten Hacker beispielsweise beim Marriott-Hack 383 Millionen Datensätze von Hotelgästen (wir berichteten). Derart erbeutete E‑Mail-Adressen sind in riesiger Zahl im Umlauf und können von Interessierten für wenige Dollar erworben werden. Die Zahlung erfolgt hierbei in Bitcoin oder einer anderen Crypto-Währung, so das diese nicht rückverfolgbar ist.

Sie selbst haben wesentlichen Einfluss darauf, ob sie Spam-Mails erhalten oder nicht.

Aber es muss nicht immer ein Hackerangriff sein: Beispielsweise reicht Ihre Teilnahme an einem obskuren Gewinnspiel, oder Ihre Registrierung auf einer zwielichtigen Webseite aus, um an Ihre E‑Mail-Adresse zu gelangen.

Es existieren auch Bots, die "so ganz nebenbei" Ihr Adressbuch auslesen und die gefundenen E‑Mail-Adressen an die heimische Datenbank übermitteln.

Das Finale: Gestaltung der E‑Mail

Nun gilt es, die Malware geschickt in einer E‑Mail zu verpacken, so das diese vom Empfänger möglichst geöffnet und der Schadcode ausgeführt wird. Hier kommen die eingangs erwähnten seriösen Unternehmen ins Spiel: Auf eine (vermeintliche) Amazon-Bestellbestätigung oder eine (täuschend echt aussehende) E‑Mail Ihrer Bank, in der auf ein Problem mit Ihrem Bankkonto hingewiesen wird, reagieren Sie wahrscheinlich.

Auf eine E‑Mail eines Ihnen unbekannten Unternehmens wohl nur in Ausnahmefällen (aber auch damit hat es schon gut gemachte E‑Mail-Attacken gegeben).

Wenn die Aufmachung der E‑Mail im Corporate Design des vorgeblichen Absenders gestaltet ist und der Empfänger dort auch noch Kunde ist, öffnen arglose Computernutzer gerne mal den Dateianhang – und damit ist der Übeltäter seinem Ziel bereits ganz nah! So warnte beispielsweise die Polizei Niedersachsen kürzlich von einer Phishing-Welle mit angeblichen Telekom-Rechnungen für den Januar. Zum Zeitpunkt der Veröffentlichung wurde die in einer Word-Datei verpackte Schadsoftware nur von einem kleinen Teil der gängigen Antiviruspakete erkannt.

Der Link: die Alternative zum Dateianhang

Bisher haben wir beschrieben, wie die Schadsoftware in einen Dateianhang verpackt wird, um dann beispielsweise von gängigen Office-Paketen (und damit meinen wir nicht nur das Office-Paket von Microsoft: auch andere Hersteller sind betroffen!) ausgeführt/installiert zu werden.

Als Alternative bietet sich ein Link zu einer (wiederum täuschend echt aussehenden) Website von Amazon, der eigenen Bank oder PayPal an, auf der Sie dann aufgefordert werden, Ihre Zugangsdaten einzugeben. Damit hätte der Bösewicht dann Ihre Zugangsdaten – und kann diese nun bei dem "echten" Web-Angebot verwenden. Und darüber hinaus auch bei anderen Diensten ausprobieren: vielleicht haben Sie ja das gleiche Passwort mehrfach verwendet?

Wie kann man sich vor Phishing-E-Mails schützen?

Viele Phishing-Mails erreichen den Empfänger gar nicht! Next Generation Firewalls, Antimalware-Lösungen und Web-Content-Filtersysteme verhindern dies glücklicherweise in den meisten Fällen. Übrigens: Wir bieten solche Lösungen an!

Sprechen Sie uns also ruhig an, wenn Sie in Ihrem Unternehmen ein Problem mit Phishing-Mails oder IT-Sicherheit im Allgemeinen haben.

Die genannten Maßnahmen können nicht verhindern, das immer wieder mal eine Phishing-Mail den Posteingang des Empfängers erreicht (die Versender sind schließlich auch lernfähig). Hier ist dann der Empfänger der E‑Mail gefragt, also SIE! Was können Sie jetzt tun?

Identifikation einer Phishing-Mail

Zunächst geht es darum, eine Phishing-Mail als solche zu identifizieren.

Bereits in unserem Beitrag zum Thema Passwort-Sicherheit hatten wir auf einzelne Maßnahmen hingewiesen. Hier nun eine vollständige Auflistung:

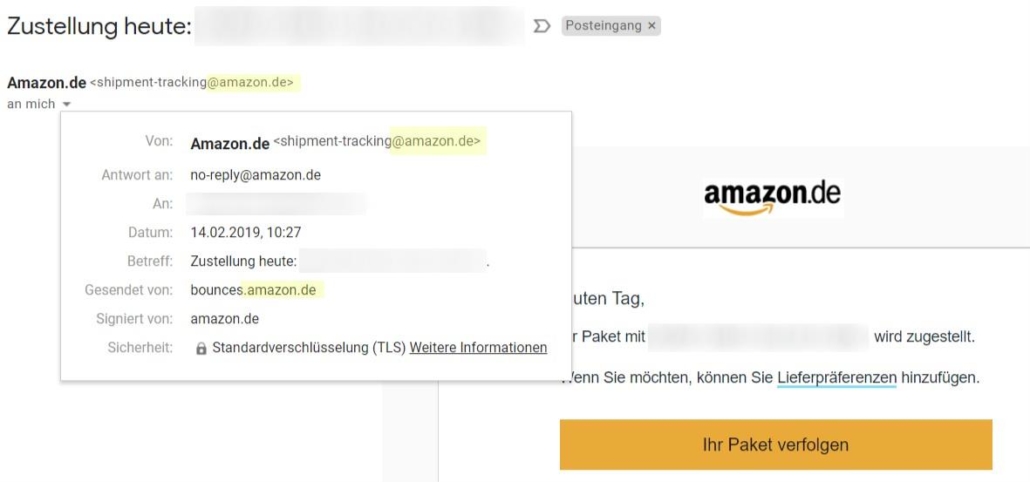

- Überprüfen Sie den Absender

Je nach E‑Mail-Client können Sie über Eigenschaften oder Details ausführliche Informationen über den Absender einer E‑Mail einsehen. Hier sollte in jedem Fall als Domainname die des vorgeblichen Absenders genannt sein, wie in der Grafik gelb hervorgehoben. Ansonsten ist etwas faul!

- Überprüfen Sie in der E‑Mail enthaltene Links

Das, was Sie als vermeintliche Link-Adresse im Text der E‑Mail sehen, muss nichts mit dem tatsächlichen Linkziel zu tun haben, an das Sie beim Klicken weitergeleitet werden!

Überprüfen Sie also vor dem Klicken auf einen Link in einer E‑Mail immer das tatsächliche Ziel des Links. Und das geht so: Wenn Sie den Mauszeiger auf einen Link bewegen (Achtung: nicht klicken!), wird am unteren Rand des Browser- oder Anwendungsfensters die tatsächliche Zieladresse des Links eingeblendet. Handelt es sich bei der darin enthaltenen Domain tatsächlich um die Website des Absenders? Egal wie lang der Link ist: Der Domainname befindet sich immer unmittelbar vor dem ersten Fragezeichen oder Schrägstrich in einem Link. Ein Beispiel:

www.comdirect.de.irgendetwas.boese_domain.com/login/

verweist nicht auf eine Webseite bei einer beliebten Online-Bank, sondern auf eine Seite, die zu boese_domain.com gehört.

An dieser Stelle wird auch gern mit Buchstaben "gespielt". Ob vertauscht, verdoppelt oder weggelassen: Hauptsache, der Domainname sieht am Ende noch irgendwie dem gewünschten Domainnamen ähnlich. So verweist beispielsweise der Domainname ammazn.de nicht auf eine Seite des bekannten Online-Handelsunternehmens. - Achten Sie auf alles Ungewöhnliche

Beispielsweise haben Banken innerhalb ihres Online-Banking-Systems ein eigenes Kommunikationssystem ("Postfach" o. Ä.) implementiert. Es gibt also absolut keinen Grund für Ihre Bank, an Ihre E‑Mail-Adresse eine Nachricht mit einer Word-Datei im Anhang zu senden.

Aber auch andere Feinheiten können ein Hinweis auf einen Phishing-Versuch sein: Eine andere Anrede als in vorangehenden E‑Mails? Die E‑Mail erreicht Sie auf einem anderen E‑Mail-Account als sonst? Mehrere Rechtschreibfehler? Es wird zeitlicher Druck auf Sie ausgeübt?

Wenn Sie bei einer eingehenden E‑Mail auch nur eine dieser Fragen mit "Ja" beantworten, handelt es sich sehr wahrscheinlich um eine Phishing-Mail. - E‑Mails von Ihnen unbekannten Absendern mit Dateianhang sind grundsätzlich verdächtig

Unsere Empfehlung lautet daher: umgehend löschen! - Fragen Sie im Zweifel beim Absender nach

Auch bei E‑Mails von Geschäftspartnern und Freunden sollten Sie vorsichtig sein: Schließlich könnte auf dem Computer des Absenders ein Bot sein Unwesen treiben.

Deshalb: unbedingt nachfragen, wenn Ihnen irgendetwas an einer E‑Mail merkwürdig vorkommt. Und zwar nicht, indem Sie auf einen Link in der E‑Mail klicken, sondern indem Sie diese zum Beispiel mit der Bitte um Klärung an den (vorgeblichen) Absender weiterleiten oder einfach dort anrufen.

Und wenn Sie eine Phishing-Mail identifiziert haben?

- Leiten Sie die E‑Mail an Ihre regionale Verbraucherzentrale weiter

Diese können Sie ganz leicht über www.verbraucherzentrale.de ermitteln - Leiten Sie die E‑Mail an den vermeintlichen Absender weiter

Das benutzte Unternehmen sollte informiert sein, um entsprechend reagieren zu können - Erstatten Sie Anzeige bei Ihrer örtlichen Polizeidienststelle

- Löschen Sie die E‑Mail

Fazit

Es ist wichtig, jede auf irgendeine Art und Weise ungewöhnliche E‑Mail im Posteingang auf einen mögliche Phishing-Versuch zu überprüfen. Entsprechende Kriterien sind in diesem Beitrag beschrieben.

Bei positiver Identifikation ist die Phishing-E-Mail zunächst an zuständige Stellen weiterzuleiten. Danach wird sie gelöscht.

Welche Phishing-Mails haben Sie schon erhalten? Sind Sie darauf reingefallen? Wir freuen uns über Ihre Kommentare!

Weiterführende Links

JuraForum.de: Was bedeutet Phishing? – Definition und Beispiele

Bundesamt für Sicherheit in der Informationstechnik: Spam, Phishing & Co. – Beispiele

Verbraucherzentrale Nordrhein-Westfalen e.V.: Phishing-Radar: Aktuelle Warnungen

Polizeiliche Kriminalprävention der Länder und des Bundes: Phishing nicht ins Netz gehen

T‑Online Quiz: Erkennen Sie Phishing-Mails auf den ersten Blick?

KnowBe4 (engl.): Top-Clicked Phishing Email Subjects for Q3 2018

Bildnachweis:

Beitragsbild: Vecteezy.com