Spam/Phishing-Emails: Vorsicht vor Homoglyphen und IDN-Domains!

Zuletzt aktualisiert am 24. Mai 2019 durch Jürgen Voskuhl

Laut einer Statistik der beiden E‑Mail-Anbieter WEB.DE und GMX ist das Spamaufkommen in 2018 um 34% gestiegen. Ein Trend ist dabei der Einsatz von Homoglyphen und internationalisierte Domainnamen (kurz: IDN) durch Internet-Kriminelle.

Um was es sich dabei handelt, wie man Homoglyphen erkennt und wie man sich vor homographischen Angriffen schützt erklären wir in diesem Beitrag.

Was sind Homoglyphen?

Homoglyphen sind ähnlich oder gleich aussehende Schriftzeichen. Beispielsweise werden der Buchstabe O und die Ziffer 0, ebenso das großgeschriebene i (I) und das kleingeschriebene L (l) gerne miteinander verwechselt.

Wie werden Homoglyphen in Spam-Emails verwendet?

Bereits seit Jahren ist es unter Spammern beliebt, derartige Homoglyphen in Betreffzeilen von Spam-Emails einzusetzen. So werden beispielsweise in dem Wort "Viagra" (was vermutlich zu einer Spam-Email gehört) die beiden vorkommenden a's jeweils durch den griechischen Buchstaben α ersetzt. Aus "Viagra" wird also "Viαgrα". Die Bedeutung des Wortes ist für den menschlichen Leser immer noch erkennbar und identisch, automatische Spam-Filter hatten damit jedoch ihre Probleme – jedenfalls anfangs. Inzwischen können sämtliche Spamfilter damit umgehen und erkennen solche Emails zuverlässig als das, was sie sind, nämlich Spam.

Warum sind Homoglyphen heute noch ein Problem?

Domain Name Server (DNS) im Internet wandeln immer alle Zeichen in Kleinbuchstaben um. Beispielsweise ist es völlig egal, ob ich "itcv-software.com" in die Adresszeile meines Browsers eingebe oder "itcv-Software.com": mir wird immer dieselbe Website angezeigt. Damit können die eingangs beschriebenen Verwechselungsmöglichkeiten durch Internet-Kriminelle auch für Domainnamen genutzt werden.

So konnte beispielsweise PayPal tatsächlich Ziel eines Phishing-Angriffs werden, bei dem die Domain PayPaI.com (also mit großem i am Ende statt einem l) verwendet wurde.

IDNs verschlimmern das Problem!

Früher konnten ausschließlich ASCII-Zeichen (a‑z, 0–9 sowie einige Sonderzeichen) für Domainnamen genutzt werden.

Mit Einführung der internationalisierten Domainnamen (IDN) steht seit etwa 2010 ein Verfahren zur Verfügung, um den vollen Unicode-Zeichensatz für Domainnamen nutzen zu können.

In unserem Sprachraum sind "Umlaut-Domains" wie etwa www.müller.de dadurch überhaupt erst nutzbar geworden (wir raten allerdings aus verschiedenen Gründen von deren Nutzung ab!).

Für andere Sprachräume betrifft das zum Beispiel kyrillische oder arabische Domainnamen, wie etwa der Link zum ägyptischen Informations- und Kommunikationsministerium: http://وزارة-الأتصالات.مصر.

Da die Domain Name Server (DNS) im Internet nach wie vor ausschließlich ASCII-Zeichen beherrschen, erfolgt im Browser eine entsprechende Konvertierung durch den sogenannten "Punycode-Algorithmus". Die Unicode-Zeichenfolge wird damit in eine ASCII-Zeichenkette umgewandelt: den ACE (ASCII Compatible Encoding)-String. Aus der im Browser eingegebenen Domain "müller.de" aus unserem obigen Beispiel wird so der (beim DNS tatsächlich abgefragte) Domainname "xn--mller-kva.de".

Das Verfahren ist rückwärtskompatibel (d. h. aus "xn--mller-kva.de" kann wieder "müller.de" erzeugt werden) und kann auch auf Email-Adressen angewendet werden.

Das IDN-Verfahren erweitert also den in Domainnamen verwendbaren Zeichenvorrat von ein paar Dutzend ASCII-Zeichen auf viele Tausend Schriftzeichen – wodurch der Spielraum für homographische Angriffe beträchtlich vergrößert wird!

Was man mit einer IDN-Email-Adresse alles anstellen kann

Auf den ersten Blick erschließt sich die daraus entstehende zusätzliche Bedrohung zugegebenermaßen nicht. Deshalb muss ein Beispiel her!

Stellen Sie sich einfach vor, Sie als Amazon-Kunde erhalten eine (inhaltlich täuschend echt nachgemachte Spam-) Email vom Absender "bestellbestaetigung@amazоn.de".

Würden Sie darauf kommen, das diese Email nicht vom beliebten Online-Händler stammt?

Kaum zu glauben, ist aber so: Die tatsächliche Absender-Adresse als ACE-String lautet nämlich "bestellbestaetigung@xn--amazn-mye.de". Was ist hier passiert? Ganz einfach: ich habe das unverfängliche o in amazon.de einfach durch den kyrillischen Kleinbuchstaben о ersetzt. Sieht gleich aus, ist aber nicht das Gleiche!

Als Internet-Krimineller habe ich mir selbstverständlich die auf den ersten Blick nichtssagende Domain xn--amazn-mye.de reserviert. Die benötige ich nicht nur zum Versand der Spam-Emails (als Absender-Domain), sondern auch, um Links in der Form www.amazоn.de in meine Spam-Email einzubauen. Die Links führen nicht zum echten Amazon-Shop, sondern auf meine Domain www.xn--amazn-mye.de. Und was mache ich da als erstes mit dem getäuschten Besucher? Richtig, ich präsentiere ihm meine (täuschend echt nachgemachte) Amazon-Login-Seite!

Nachdem der Besucher dann seine Amazon-Login-Daten eingegeben hat, leite ich ihn zur echten Amazon-Domain weiter. Der Besucher merkt von alledem nichts. Ich habe aber nun seine Amazon-Login-Daten. Insbesondere habe ich das Passwort, mit dem ich allerhand Unsinn treiben kann: Viele Internet-Nutzer verwenden nämlich immer noch ein und dasselbe Passwort für verschiedene Dienste.

Zum Glück funktioniert das beschriebene Beispiel in der Praxis übrigens nicht: Für jede Toplevel-Domain ist individuell festgelegt, welche Unicode-Zeichen im Domainnamen verwendet werden dürfen. Das kyrillische o ist jedenfalls für .de-Domains nicht zulässig, der Domainname xn--amazn-mye.de kann daher nicht registriert werden.

Andere Zeichen (insgesamt 93) sind dagegen zulässig. So hat beispielsweise die Lidl Stiftung & Co. KG erst Mitte letzten Jahres ein Verfahren wegen dem internationalisierten Domain-Namen lídl.eu angestrengt (man beachte die Schreibweise des 'i').

Wie kann man sich vor solchen Angriffen schützen?

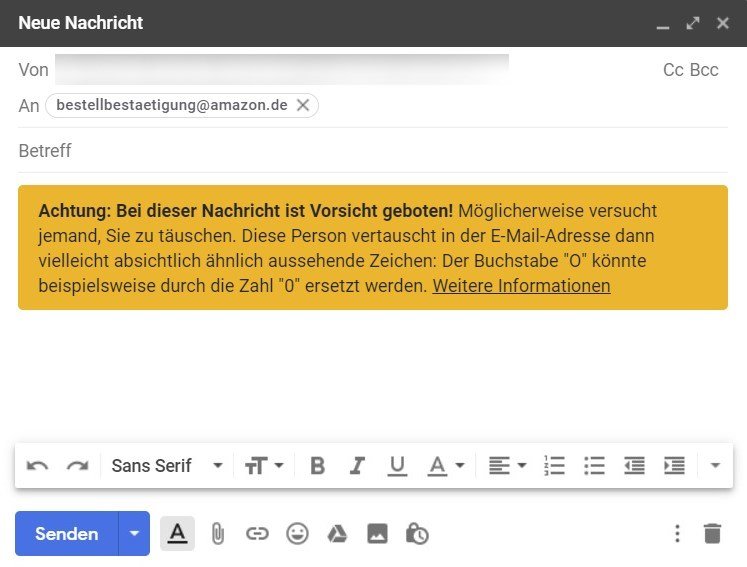

Zum einen tun das die Email-Clients der großen Mail-Anbieter bereits. Bei Gmail sieht das etwa so aus:

Verlassen sollten Sie sich darauf aber nicht!

Daher sollten Sie – getreu dem Motto "Vorbeugen ist besser als heilen" – die folgenden Ratschläge befolgen, die Sie vor derartigen Angriffen schützen:

- Verwenden Sie einen Passwortmanager zur Verwaltung Ihrer Passwörter

- Verwenden Sie niemals dasselbe Passwort für verschiedene Dienste

- Aktivieren Sie die Multifaktor- bzw. 2‑Faktor-Authentifizierung bei Anbietern, bei denen dies möglich ist

- Klicken Sie inbesondere bei "großen" Seiten, die gerne Opfer von Spam-Attacken werden, niemals Links in Emails an

Rufen Sie stattdessen einfach die Seite des betreffenden Unternehmens in Ihrem Browser auf und melden Sie sich darüber an. Dabei unterstützt Sie auch Ihr Passwortmanager – vorausgesetzt Sie setzen eine entsprechende Software bereits ein.

Wenn Sie diese Ratschläge beherzigen, kann Ihnen im Hinblick auf homographische Angriffe nichts mehr passieren.

Gerne beraten wir Sie rund um das Thema Cybersicherheit und schulen Ihre Mitarbeiter. Sprechen Sie uns noch heute dazu an!

Für Ihre Anregungen und Fragen zum Thema können Sie auch gerne die Kommentarfunktion am Ende der Seite nutzen.

Weiterführende Literatur

GMX Newsroom, 21.5.2019: Spam steigt um ein Drittel auf 150 Millionen Mails pro Tag

Wikipedia: Internationalisierter Domainname

DENIC eG: IDN-Web-Converter

domain-recht.de: Lidl geht entschieden gegen internationalisierte Domain-Namen wie lídl.eu vor