Verschlüsselung: Welche Lösung für welchen Zweck? Die ultimative Übersicht

Zuletzt aktualisiert am 24. März 2019 durch Jürgen Voskuhl

Nicht nur vor dem Hintergrund der DSGVO und deren Forderung nach Privacy by Design, bzw. Privacy by Default ist es immer eine gute Idee, sensible Daten verschlüsselt zu speichern. Abhängig vom Umfang der zu verschlüsselnden Datenmenge und dem Anwendungszweck kommen dabei unterschiedliche Lösungen zum Einsatz. Dieser Beitrag vermittelt einen Überblick.

Die Qual der Wahl

Die Suche nach dem Begriff Verschlüsselungssoftware auf Google liefert 112.000 Ergebnisse. Sucht man nach Hardwareverschlüsselung, erhält man annähernd 90.000 Ergebnisse. Diese Zahlen machen deutlich, dass der Markt der Verschlüsselungslösungen recht unübersichtlich ist.

Ein Überblick

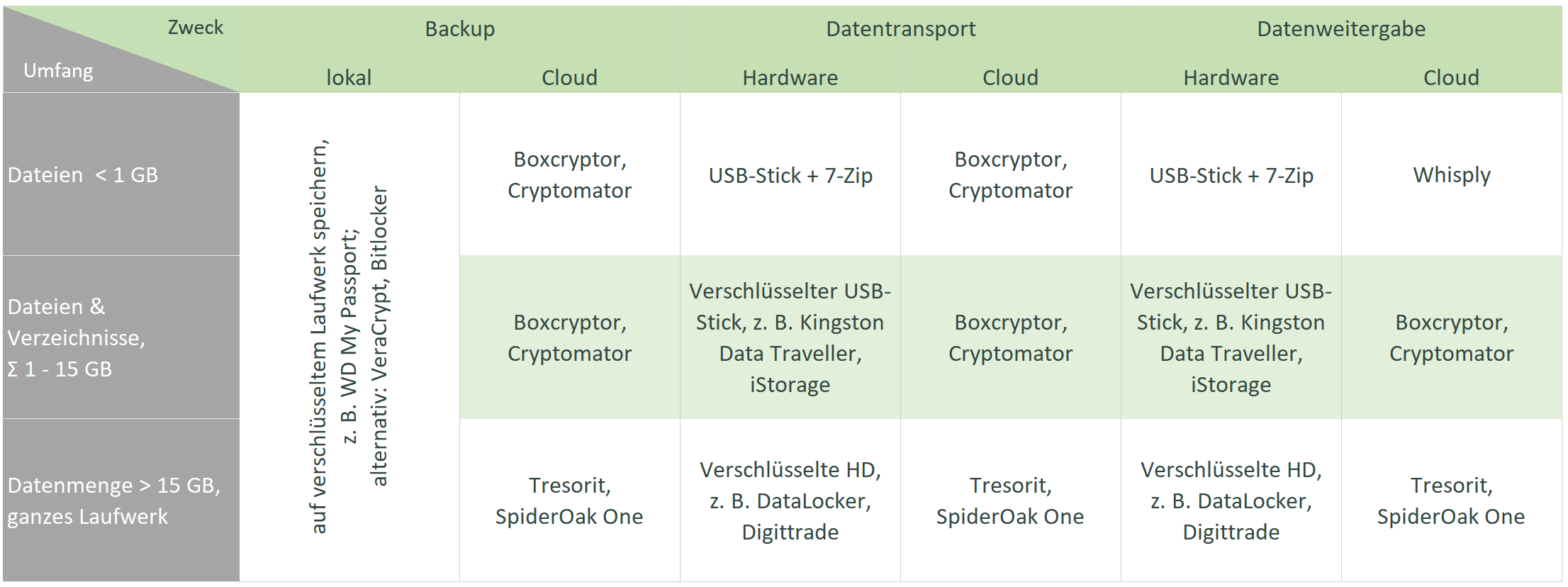

Die nachfolgende Tabelle bietet einen Überblick über sinnvolle Verschlüsselungslösungen, abhängig von der zu verschlüsselnden Datenmenge und dem jeweiligen Anwendungszweck. Die angegebene Produktbezeichnungen stehen selbstverständlich nur stellvertretend für die jeweilige Produktgattung und können je nach Gusto ausgetauscht werden.

Unterhalb der Tabelle finden Sie ausführliche erläuternde Hinweise.

Wir unterscheiden drei verschiedene Anwendungsfälle:

| Backup | Die verschlüsselte Speicherung erfolgt ausschließlich zu Datensicherungszwecken. |

| Datentransport | Die Daten sollen zum Zwecke des Transports von einem Ort zu einem anderen verschlüsselt gespeichert werden. Sie haben dabei die Hoheit (sprich: Administratorrechte) an beiden Orten. |

| Datenweitergabe | Die Daten sollen verschlüsselt einer anderen Person übergeben und von dieser an einem entfernten Ort genutzt werden können. Das Zielsystem ist dabei unbekannt und Sie verfügen auch nicht über die Hoheit darüber. |

Auch hinsichtlich der Datenmenge haben wir eine Unterteilung in drei verschiedene Kategorien vorgenommen, je nachdem ob es um die Verschlüsselung

- von einigen wenigen Dateien oder

- um viele Dateien, bzw. ganze Verzeichnisse oder

- um eine große Datenmenge bis hin zu einem ganzen Laufwerk mit mehreren hundert Gigabyte geht

Backup verschlüsseln

Bei einem lokalen Backup ist die Sache klar: die Daten werden auf einem verschlüsselten externen Laufwerk gespeichert. Im Idealfall ist die Verschlüsselungshardware bereits im Laufwerk integriert. Korrektur vom 31. 01.2019: Aufgrund neuerer Erkenntnisse (s. u.) raten wir vom Einsatz von Laufwerken mit Hardwareverschlüsselung ab! Dies ist beispielsweise bei den Western Digital Laufwerken der MyPassport-Reihe der Fall. Sind die Sicherheitsanforderungen höher, können auch zertifizierte Laufwerke oder Laufwerke mit 2‑Faktor-Authentifizierung (2FA) zum Einsatz kommen.

Alternativ können Sie auch eine externe Standardfestplatte mit entsprechenden Tools wie etwa VeraCrypt oder Bitlocker verschlüsseln.

Wichtig in jedem Fall: Das Backupmedium unbedingt nach dem Sichern (oder Wiederherstellen) der Daten vom Hostrechner trennen! Nur so ist ein Schutz gegen Ransomware gewährleistet.

Soll das Backup bei einem Cloudanbieter wie Dropbox, Google One (früher Google Drive) oder in der Magenta Cloud gespeichert werden, ist eine Verschlüsselung unabdingbar! Hierbei ist auf eine Zero-Knowledge-Verschlüsselung zu achten, das heißt der jeweilige Cloudanbieter kennt das Passwort zum Entschlüsseln der Daten nicht (u. U. nicht einmal das Verschlüsselungsverfahren). Tools wie Boxcryptor oder Cryptomator stellen dies sicher.

Lesen Sie hierzu auch unseren Ratgeber Cloudverschlüsselung auf unserer Schwester-Seite PCsicher.com.

Werden die Datenmengen größer, ist Cloudspeicher nicht mehr kostenlos. Die Preisunterschiede sind dann teilweise erheblich. Im Business-Umfeld spielt zudem regelmäßig auch ein professionelles Rechtemanagement und die Verfügbarkeit auf verschiedenen Betriebssystemplattformen eine wichtige Rolle.

Sehen Sie sich daher bei entsprechendem Bedarf auch andere professionelle Cloudanbieter, wie etwa SpiderOak an. Wer Wert auf eine Speicherung der Daten außerhalb der Five-Eyes-Länder legt, fühlt sich beispielsweise bei Tresorit besser aufgehoben.

Ob Sie dann der Zero-Knowledge-Verschlüsselung dieser Anbieter vertrauen oder die Business-Versionen von Boxcryptor & Co. nutzen, ist neben funktionalen Kriterien letztendlich auch eine Frage des Vertrauens.

Daten transportieren

Beim Datentransport geht es um Datenbewegungen von A nach B. Hierbei ist zu unterscheiden, ob dies offline, also per Hardware erfolgen soll oder online über einen Cloudanbieter (weil es bequemer ist). In beiden Fällen gehen wir davon aus, das Sie über Administratorrechte sowohl für die Quelle wie auch für das Ziel verfügen.

Hinsichtlich eines physikalischen Transports tut es im einfachsten Fall und bei einer begrenzten Datenmenge bereits ein verschlüsseltes Archiv, welches Sie auf einem beliebigen USB-Stick speichern. Hierzu können Sie beispielsweise 7‑Zip nutzen. Stellen Sie als Verschlüsselungsverfahren unbedingt AES-256 ein: Für das Standard-Verfahren ZipCrypto gibt es eine Vielzahl an Entschlüsselungsprogrammen, es ist daher als "nicht sicher" einzustufen.

Höherwertiger sind dedizierte Verschlüsselungs-Sticks, wie beispielsweise Kingston DataTraveler oder iStorage-Produkte. Diese sind nach gängigen Standards (z. B. FIPS140‑2) zertifiziert und – wichtig für den Einsatz in Unternehmen – es steht eine entsprechende Managementsoftware (z. B. zum Zurücksetzen des Passworts) zur Verfügung.

Wird die Datenmenge größer, sind Self-Encrypting Drives (SED) wie etwa die der Marken DataLocker oder Digittrade das Mittel der Wahl. Hierbei handelt es sich um externe Festplatten mit integriertem Verschlüsselungschip. Bei Bedarf kann sogar eine 2‑Faktor-Authentifizierung (z. B. über einen zusätzlichen RFID-Chip oder eine SmartCard) realisiert werden.

Soll der Transport über einen Cloudanbieter erfolgen, kommen auch hier die bereits beim Anwendungsfall Backup beschriebenen Lösungen zum Einsatz.

Daten weitergeben

Bei der Datenweitergabe per Hardware schlagen wir den Einsatz der gleichen Medien wie beim Datentransport vor.

Soll die Weitergabe per DropBox, OneDrive oder Google One erfolgen, haben wir einen besonderen Tipp: Für eine Datenmenge bis zu einem Gigabyte verwenden Sie einfach Whisply!

Whisply nutzt die in aktuellen Browsern vorhandene Web Cryptographic API (WebCrypto) um die Daten bereits lokal, also auf Ihrem Rechner, mittels AES-256 und einer von Ihnen vorgegebenen PIN oder einem Passwort zu verschlüsseln. Es handelt sich also um eine echte Ende-Zu-Ende-Verschlüsselung: Whisply kennt die von Ihnen vergebene PIN, bzw. Ihr Passwort nicht. Anschließend stellt Ihnen Whisply einen Link zur Verfügung, unter dem die verschlüsselten Datei(en) in ihrer Cloud gespeichert sind. Diesen können Sie wahlweise per E‑Mail oder per SMS versenden. Zusätzlich bietet Ihnen Whisply das Kopieren des Links in die Zwischenablage an. So lässt sich der Link dann beispielsweise auch per WhatsApp übermitteln.

Danach fordert Whisply Sie zur Übermittlung der PIN, bzw. des Passworts auf. Um die Sicherheit zu erhöhen, wählen Sie hier bitte einen anderen Kanal. Ein Beispiel: Wenn Sie den Link per E‑Mail versendet haben, versenden Sie die PIN etwa per SMS.

Datenweitergabe im Do-it-yourself-Verfahren

Wenn Sie Whisply nicht nutzen möchten, können Sie alternativ auch ein verschlüsseltes Archiv auf Ihrem Rechner erstellen, welches Sie dann dem Empfänger als E‑Mail-Anhang mailen. Auch hierbei sollte die Übermittlung des Passworts über einen separaten Kanal (z. B. WhatsApp, Telefon, SMS) erfolgen.

Weiterführende Literatur (Ergänzung v. 31.01.2019)

SSD-Schwachstelle hebelt (Bitlocker) Verschlüsselung aus

Fazit

Der Markt der Verschlüsselungs-Hard- und ‑Software ist auf den ersten Blick unübersichtlich. Kennt man jedoch das Anwendungsszenario, die Datenmenge und das zur Verfügung stehende Budget, sind die in Frage kommenden Lösungen offensichtlich. Unsere Tabelle hilft Ihnen dabei.

Verschlüsseln Sie mit anderen Tools? Wenn ja, welche sind das? Welche Erfahrungen haben Sie mit Verschlüsselung gemacht? Wir freuen uns auf Ihre Kommentare unten!

Wenn Sie auf der Suche nach einer Verschlüsselungslösung für Ihr Unternehmen sind, sprechen Sie uns an. Wir beraten Sie gerne!